Outils réseau sous Linux

dimanche 15 novembre 2015 (), par

Ces outils réseau ne sont pas systématiquement installés par défaut sur les distributions Linux, il faudra donc chercher et installer les paquets depuis les dépôts de la distribution.

Outils réseau

Accessible depuis le menu "Outils système", cet utilitaire graphique propose plusieurs petits outils

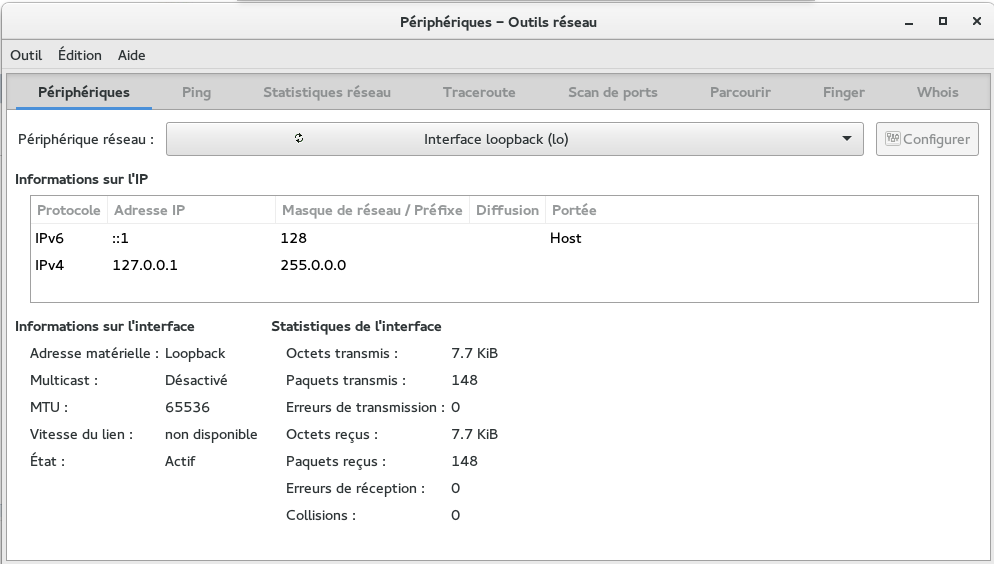

- liste des périphériques,

- affiche les statistiques des périphériques réseau disponibles sur l’hôte

- ping,

- envoyer une requête d’écho (ping) en mode graphique, en permettant de sélectionner le nombre de requêtes (limité ou non), et affichant les statistiques ensuite.

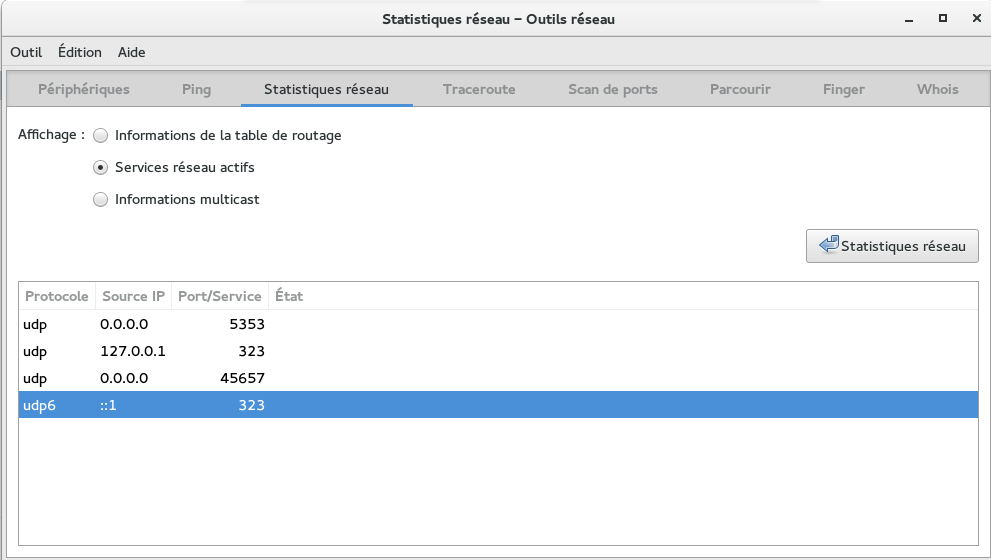

- statistiques réseau,

- affiche la table de routage, les services réseaux actif et les informations multicast de l’hôte.

- traceroute,

- similaire au ping, l’outil traceroute va déterminer le chemin utilisé pour atteindre un hôte distant

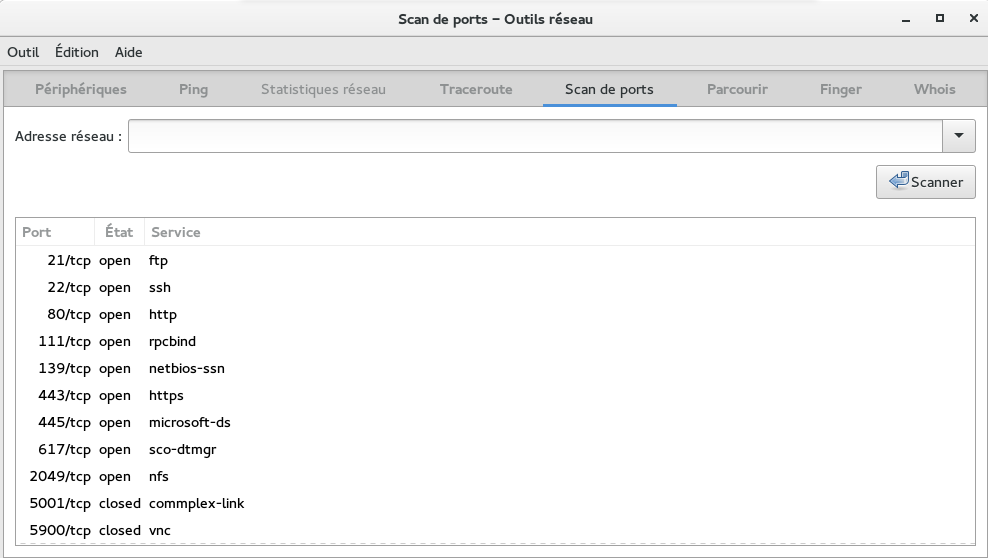

- scan de port,

- utilitaire recherchant les ports ouverts sur un hôte distant, affichant le numéro et le service habituellement associé ainsi que l’état du port.

- parcourir

- équivalent de Lookup, affiche les informations DNS d’un hôte distant. Notamment les serveurs de résolution de nom de son domaine DNS.

- finger,

- En utilisant l’adresse courriel de la personne sur laquelle on souhaite des informations, on peut recevoir une réponse contenant habituellement le nom de la personne, son numéro de téléphone, et l’entreprise pour laquelle elle travaille. De fait, ce protocole n’est plus utilisé de nos jours

- whois

- Le service Whois (contraction de who is ? - littéralement "qui est ?") permet d’effectuer des recherches sur les bases de données des noms de domaine

- Outils réseau - périphériques

- Outils réseau - statistiques

- Outils réseau - scan de ports

Mbrowse (graphique), snmpwalk, onesixtyone

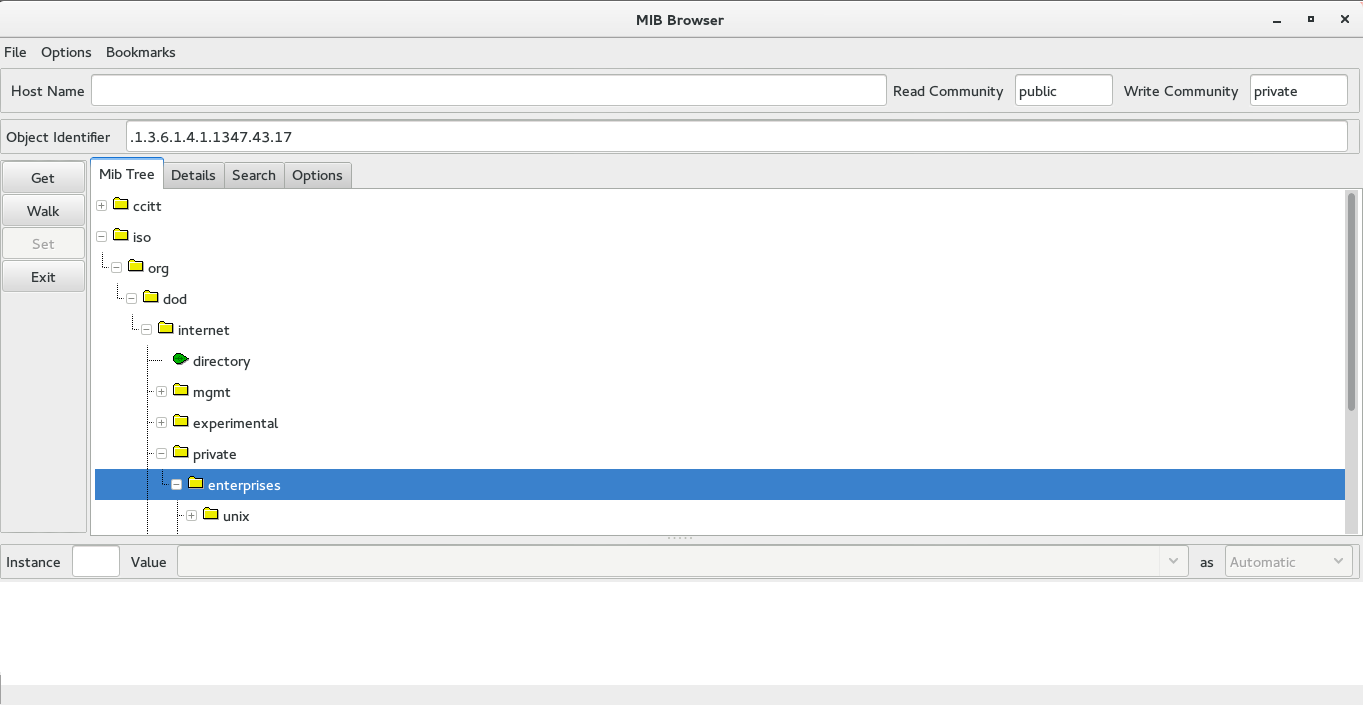

Accessible depuis le menu "Internet", l’outil graphique Mbrowse permet de parcourir une MIB d’un équipement réseau (imprimante, routeur, switch...) en SNMP et d’interroger des paramètres spécifiques (nombre de pages imprimées, encre restante...).

Selon l’équipement, il faudra indiquer les communautés SNMP de lecture et d’écriture, et on pourra aussi charger un fichier MIB particulier afin de mieux interpréter l’arbre des champs (oid) SNMP de l’équipement.

Il est possible de faire la même chose en ligne de commande avec snmpwalk et onesixtyone.

DNSSEC

Accessible depuis les menus "Internet" et "Outils système", l’outil graphique DNSSEC-Nodes permet de visualiser les nœuds DNS.

Dans DNSsec, chaque nœud de l’arbre DNS est associé à une clef publique.

ethtool et mii-tool

Ces commandes permettent de visualiser et modifier les paramètres physiques de la carte réseau : vitesse, duplex, négociation, wake on lan, flow control...

Les anciennes cartes ne seront gérées que par mii-tool, les cartes récentes pourront être gérées par les ethtool et mii-tool.

ethtool peut être exécuté en utilisateur simple pour visualisation, mais les commandes de modification devront être exécutées en root.

Les options de ces commandes seront indiquées par le man ainsi que par l’option -h.

ethtool p4p1

Settings for p4p1 :

Supported ports : [ TP ]

Supported link modes : 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Supported pause frame use : Symmetric Receive-only

Supports auto-negotiation : Yes

Advertised link modes : 10baseT/Half 10baseT/Full

100baseT/Half 100baseT/Full

1000baseT/Full

Advertised pause frame use : Symmetric

Advertised auto-negotiation : Yes

Speed : 100Mb/s

Duplex : Full

Port : Twisted Pair

PHYAD : 0

Transceiver : internal

Auto-negotiation : on

MDI-X : Unknown

Current message level : 0x000060e4 (24804)

link ifup rx_err tx_err hw wol

Link detected : yes

mii-tool p4p1

p4p1 : negotiated 100baseTx-FD, link ok

EtherApe

Accessible depuis les menus "Internet" et "Outils système", l’outil graphique EtherApe

EtherApe requiert les droits root, le mot de passe de l’utilisateur root sera donc demandé au lancement de l’application.

Tout comme Wireshark, il capturera les trames sur l’interface désignée (en mode Link layer, IP ou TCP), mais en revanche n’affichera que les liaisons entre équipements (PC, routeur, switches...)

Les liens sont coloriés selon le protocole utilisé.

EtherApe peut également afficher des statistiques par protocole ou par hôte (nœud)

Iperf

Iperf permet de faire des tests de performance entre deux hôtes sur le réseau.

Cet outil fonctionne en mode client-serveur, l’un devra donc activer iperf en mode serveur et ouvrir sur le pare-feu le port d’écoute, généralement 5001, en TCP et/ou UDP selon le protocole à tester avec iperf, et l’autre utilisera iperf en mode client pour envoyer une requête au serveur.

Par défaut, iperf teste en TCP.

voir le man de la commande pour plus de détails.

netstat

netstat, pour « network statistics », est une ligne de commande affichant des informations sur les connexions réseau, les tables de routage et un certain nombre de statistiques dont ceux des interfaces, sans oublier les connexions masquées, les membres multicast, et enfin, les messages netlink. La commande est disponible sous Unix (et ses dérivés dont Linux) et sous Windows NT compatibles.

Source : Wikipedia

Permet aussi de voir les connexions bluetooth actives.

Il est préférable d’exécuter cette commande en root afin de voir tous les ports ouverts par les processus.

En utilisateur simple, on aura un message d’avertissement :

(Tous les processus ne peuvent être identifiés, les infos sur les processus non possédés ne seront pas affichées, vous devez être root pour les voir toutes.)

Sous Linux, les options -netpaul permettront d’afficher toutes les informations.

Les options sont visibles dans le man de la commande, mais surtout via netstat -h

-

-nou--numericaffichera les numéros de ports et non les noms de service habituellement associés -

-eou--extendaffiche d’autres/plus d’informations -

-taffiche les ports ouverts en TCP -

-pou--programsaffiche le nom et le PID des processus propriétaires de chaque socket décrite. Vous devez être le propriétaire d’un processus pour visualiser les sockets qui lui appartiennent ou être l’utilisateur root pour disposer de toutes les informations. -

-aou--allaffiche tous les sockets (par défaut seuls ceux connectés sont affichés) -

-uaffiche les ports ouverts en UDP -

-lou--listeningaffiche les sockets du serveur à l’écoute

Lookup

Accessible depuis les menus "Internet" et "Outils système", l’outil graphique Lookup permet de faire une recherche sur le serveur DNS.

Il affiche les résultats dans une structure arborescente graphique, et vérifie les réponses DNS pour validité et conformité avec DNSSEC.

Les résultats sont codés par couleurs selon leur statut DNSSEC.

Wireshark

Wireshark est un analyseur de paquets libre utilisé dans le dépannage et l’analyse de réseaux informatiques, le développement de protocoles, l’éducation et la rétro-ingénierie. Son appellation d’origine (Ethereal) est modifiée en mai 2006 pour des questions relatives au droit des marques.

Wireshark utilise la bibliothèque logicielle GTK+ pour l’implémentation de son interface utilisateur et pcap pour la capture des paquets ; il fonctionne sur de nombreux environnements compatibles UNIX comme GNU/Linux, FreeBSD, NetBSD, OpenBSD ou Mac OSX, mais également sur Microsoft Windows.

Wireshark reconnaît 759 protocoles. [1]

Wireshark peut se télécharger sur le site officiel.

A l’installation, Wireshark proposera l’installation de WinPCap, si ce pilote de capture n’est pas installé.

Sur certains systèmes Linux, il faudra ajouter l’utilisateur au groupe wireshark pour permettre l’accès aux interfaces en mode capture de trame.

Après avoir lancé Wireshark, on peut sélectionner les interfaces sur lesquelles capturer les paquets, et cliquer sur "Start", ou bien aller dans "Capture Options" afin de permettre une capture correspondant plus précisément à ce que l’on cherche.

Wireshark dispose d’une rubrique d’aide détaillant les syntaxes de filtres, les méthodes de capture, etc.

Le mode "promiscuous" permet de capturer tous les paquets arrivant sur l’interface de capture, et pas seulement ceux la concernant (à destination de l’adresse ip de l’interface ou de l’adresse de diffusion de son réseau).

Parmi les options, on peut :

- ne capturer que certains paquets en fonction d’un filtre. La syntaxe des filtres de capture diffère de la syntaxe des filtre d’affichage. Cliquer sur le bouton "Capture Filter" permet d’en savoir plus.

- le cadre contenant la chaîne de filtrage passe en vert ou en rouge selon la validité de ladite chaîne.

-

hostadresse ip pour les paquets concernant une adresse ip précise (en source ou destination) -

broadcastpour les paquets à destination du broadcast, à combiner avechostsur adresse de broadcast, l’un prenant les paquets TCP/IP à destination du broadcast, l’autre les paquets non TCP/IP à destination du broadcast. - pour combiner des filtres de capture, utiliser l’opérateur logique

or("ou", également symbolisé||) ouand("et", également symbolisé&&)

- sauvegarder le résultat de la capture (les paquets capturés) dans un (ou plusieurs) fichier(s) en créant un nouveau fichier

- tous les x Ko, Mo, Go,

- toutes les x secondes, minutes, heures, jours,

- et en reprenant le premier fichier tous les x fichiers

- arrêter automatiquement la capture après

- x paquets

- x fichiers

- x Ko, Mo, Go

- x secondes, minutes, heures, jours,

- Choisir d’afficher les paquets ou non. En cas de capture sur de longues durées, sauvegardées dans des fichiers, il faudra désactiver l’affichage des paquets capturés afin d’améliorer les performances

- mettre à jour en temps réel dans la fenêtre la liste des paquets capturés

- déplacer l’ascenseur automatiquement pendant la capture

- Effectuer une résolution de nom sur les hôtes dont on capture les paquets, afin de mieux visualiser les différents postes conversant et lequel peut être à la source d’erreurs.

Wireshark utilise différentes couleurs en fonction des protocoles utilisés par les trames.

Le détail d’une trame sélectionnée est affiché dans le cadre inférieur, sous la liste des trames.

- Le filtre d’affichage permet de n’afficher que certaines trames,

- par exemple

ip.src==adresse ip pour les paquets concernant une adresse ip précise (en source) -

arppour le protocole arp - pour combiner des filtres de capture, utiliser l’opérateur logique

or("ou", également symbolisé||) ouand("et", également symbolisé&&) - le cadre contenant la chaîne de filtrage passe en vert ou en rouge selon la validité de ladite chaîne.

- Wireshark propose des termes de filtrage au fur et à mesure de la frappe.

- cliquer sur le bouton "Filter" ou sur "Expression" permet d’avoir des filtres prédéfinis. On peut également enregistrer les filtres saisis pour une future utilisation.

- par exemple

- cliquer sur les entêtes de colonnes pour trier par protocole, source, destination, longueur de trame...

Wireshark fournit également des outils statistiques, accessibles par le menu "Statistics".

Notes

[1] source : Wikipedia